W dużym uproszczeniu, ataki Meltdown, Spectre dotyczą naszej architektury procesorów. Jak podają analitycy z Google że nie ma szans na to, aby sprawdzić, czy ktoś był/jest ich ofiarą. Błąd został odkryty przez 3 niezależnie zespoły

i w przypadku procesorów Intela istnieje od 2010 roku. Czyli można przypuścić, że od dawna może być wykorzystywany zupełnie bez śladu!

Ataki Meltdown, Spectre.

Intel przyznał się do błędu. Od 2010 roku wydawał procesory z luką w architekturze. Dotyczy to także procesorów AMR oraz AMD. Wyjście jest proste. Albo instalujemy łatkę która obniży wydajność procesora (bo bez błędów po prostu będzie wolniejszy) albo kupujemy nowy?

W dużym uproszczeniu błąd w procesorach polega na tym, że pewne cenne informacje nie są do końca odseparowane od procesów działających w trybie użytkownika. Systemy operacyjne (Linux, Windows, ale również i macOS) zakładały, że będzie to załatwione przez hardware, nie były więc przygotowane na tę ewentualność. Niestety teraz będzie musiał za to odpowiadać program, przez co nasze procesory zwolnią. Będę mieć więcej rzeczy do liczenia.

Mam procesor Intel, AMD kupiony po 2010 roku. Jak żyć?

Dla usług i produktów Google:

Support Google wydał już listę rzeczy którą możesz zrobić, w ramach swoich produktów: https://support.google.com/

Dla WINDOWS

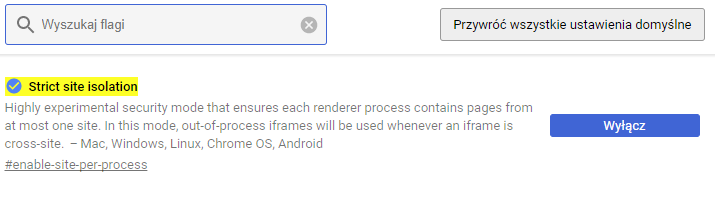

Jeśli jesteś zwykłym użytkownikiem komputera przeglądającym aledrogo (allegro) czy aliexpress i posiadasz Windowsa, zadbaj o wykonanie aktualizacji. Wydanie zostanie najwcześniej we wtorek 9 stycznia. Niestety Twój komputer może zostać spowolniony do 30%. To jest konsekwencja tej łatki. Jeśli używasz Chrome włącz izolacje kart.Możesz to zrobić klikając:

Site Isolation (osobne przestrzenie adresowe dla każdego z tabów).

Wpisz w pasku adresu:

chrome://flags#enable-site-per-process

i włącz oraz zrestartuj przeglądarkę + aktualizacja Systemu. To na tą chwile jedyne co możesz zrobić.

Zmierzcie wydajność systemu przed i po zaaplikowaniu patchy

wg portalu niebezpiecznik.pl wciąż brakuje wiarygodnych danych o ile faktycznie spada wydajność w zależności od procesora i rodzaju zadań.

Dla LINUX’a

Jeśli używasz linuxa, to wykonaj jak najszybciej aktualizacje. Dla bardziej zaawansowanych informacja o patch’u jest tutaj:

Dla mniej wtajemniczonych w repozytoria i kernel linuxa, zalecane jest wgranie aktualizacji:

Dla zmniejszenia szans na atak Meltdown:

$ uname -r

4.9.0-4-amd64

$ sudo apt-get update

## better run the following instead of 'sudo apt-get upgrade’

$ sudo apt-get dist-upgrade

Teraz MUSISZ zrestartować maszynę, chociażby stał na nim Twój serwer, który

musisz utrzymywać

$ sudo shutdown -r 0 $ uname -r 4.9.0-5-amd64

Zabezpieczanie przed atakiem Spectre Debian/Ubuntu Linux

$ sudo apt-get update $ sudo apt-get upgrade $ sudo shutdown -r 0

Dla innych dystrybucji systemów linux typu Amazon AWS lub inne zajrzyć na stronę producenta jeśli nie skorzystaj z tych poradników:

Dla MacOS

Została wydana poprawka (10.13.2)

Chmura AMAZON i Microsoft Azure

Też wgrywa poprawki, jednak przyjdzie czas na masowe restarty.

Na 10 stycznia przewidziano restart chmury Microsoftu, a na piątek downtime chmury Amazonu.